ওপেন সোর্স সফ্টওয়্যার কীভাবে বিষয়বস্তু তৈরি করতে পারে তার একটি দুর্দান্ত উদাহরণ হল ওয়ার্ডপ্রেস। ওপেন সোর্স কমিনিউটির প্রজেক্ট হিসাবে, এটি ডাটাবেস পরিচালনার জন্য MySQL ব্যবহার করে থাকে। এটি নির্বিঘ্নে সমস্ত ডেটা পরিচালনা করে ব্যাকগ্রাউন্ডে কাজ করে থাকে। মাইএসকিউএল(MySQL) একটি শক্তিশালী ডিবিএমএস। এটি অ্যাপাচি ওয়েব সার্ভার, পিএইচপি এবং লিনাক্স অপারেটিং সিস্টেম ইত্যাদির সাথেও দুর্দান্ত কাজ করে। যাইহোক, ক ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন আপনার সাইটের সম্পূর্ণ ডাটাবেস ধ্বংস করতে পারে। জাস্টিন ক্লার্কের এসকিউএল ইনজেকশন অ্যাটাকস অ্যান্ড ডিফেন্স বই অনুসারে,

এসকিউএল ইনজেকশন হল একটি ব্যবসাকে প্রভাবিত করার জন্য সবচেয়ে ধ্বংসাত্মক দুর্বলতাগুলির মধ্যে একটি, কারণ এটি ব্যবহারকারীর নাম, পাসওয়ার্ড, নাম, ঠিকানা, ফোন নম্বর এবং ক্রেডিট এর মতো সহজ তথ্য সহ একটি অ্যাপ্লিকেশনের ডাটাবেসে সংরক্ষিত সমস্ত সংবেদনশীল তথ্যের প্রকাশ ঘটাতে পারে।

ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন বিস্তারিত

প্রায়ই দুর্বল কোডিং মান SQLi এর জন্য দায়ী করা হয়ে থাকে। এর কিছু অংশ WP ইনস্টলেশন এসকিউএল-এ আক্রান্ত হওয়ার সম্ভাবনা বেশি। এর মধ্যে রয়েছে:

- লগইন/সাইনআপ ফর্ম।

- যোগাযোগ ফর্ম।

- ফিডব্যাক ফর্ম।

- সার্চ প্যারামিটার।

- কার্টস্।

তাই মূলত ব্যবহারকারীর ইনপুট গ্রহণকারী সমস্ত ক্ষেত্রগুলো আরও সংবেদনশীল হতে হয়। যেহেতু খারাপ ইনপুট SQL কমান্ড কার্যকর করতে পারে। SQLi এর সফল হলে:

- ডাটাবেসের বিষয়বস্তু পড়া।

- এই বিষয়বস্তু পরিবর্তন বা মুছে ফেলা।

- লগইন বিশদ বা ক্রেডিট কার্ডের তথ্যের মতো সংবেদনশীল ডেটা অ্যাক্সেস ব্যবহার করা।

- কিছু ক্ষেত্রে একটি বিপরীত শেল পাওয়ার সহ সঠিক অনুমতি।

যাইহোক, এই বছর একাধিক SQLi বের করা হয়েছে। সব এক্সপ্লয়েট তাদের এক্সপ্লয়েট করার জন্য এক্সপ্লয়েট-ডিবি-তে অবাধে পাওয়া যায়। আশা করি নীচের ছবিটি থেকে এটি আরও স্পষ্ট হতে পারবেন।

আপনার ওয়ার্ডপ্রেস ওয়েবসাইট সুরক্ষিত করুন হ্যাকাররা হ্যাক করার চেষ্টা করার আগেই!

Astra ওয়েবসাইট সুরক্ষা হাজার হাজার ওয়ার্ডপ্রেস সাইটকে সাইবার আক্রমণ প্রতিরোধে সহায়তা করেছে।

1) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন: এক্সিকিউটিং কমান্ড

একটি ব্যবহারকারীর ত্রুটিপূর্ণ ইনপুট ওয়ার্ডপ্রেসে SQLi দুর্বলতার দিকে নিয়ে যেতে পারে। এটি দুর্বল প্যারামিটার সহ কিছু ত্রুটিপূর্ণ প্লাগইন হতে পারে। উদাহরণস্বরূপ URL দেখুন:

www.yoursite.com/index.php?vulnerable_parameter=1

যেহেতু নিম্নলিখিত প্যারামিটারটি দুর্বল, এটি ডাটাবেস কার্যক্রম সম্পাদন করতে ব্যবহার করা যেতে পারে। যেহেতু ওয়ার্ডপ্রেস মাইএসকিউএলকে ডিবিএমএস হিসেবে ব্যবহার করা হয়। তাই কিছু নির্দিষ্ট কমান্ডও ব্যবহার করা হয়। সেক্ষেত্রে প্যারামিটার হতে হয় ‘ত্রুটি ভিত্তিক এবং’ ইনজেকশনযোগ্য। তারপরে, ব্যবহারকারীদের এবং তাদের সুবিধাগুলো জানতে নিম্নলিখিত কোডটি যুক্ত করা করতে হয়।

1' and SELECT user FROM mysql.user; — priv. এই কোড ওয়ার্ডপ্রেস ব্যবহারকারীদের এবং তাদের ভূমিকা জানা যায় । পরবর্তী ধাপে ব্যবহারকারীর পাসওয়ার্ড নেওয়ার জন্য নিম্নলিখিত কোড ও কৌশল ব্যবহার করা হয় ।

1' and SELECT host, user, password FROM mysql.user; — priv. এই কোডটি ওয়ার্ডপ্রেস ব্যবহারকারীর পাসওয়ার্ড হ্যাশ প্রকাশ করতে পারে। যাইহোক, হ্যাশগুলোকে এখন প্লেইন টেক্সট পেতে একটি brute-force আক্রমণের প্রয়োজন হবে। গোপনীয় তথ্য সফলভাবে অর্জন করার পরে, সেগুলো ডাটাবেসের সাথে সংযোগ করতে ব্যবহার করা যেতে পারে। শুধু URL অ্যাক্সেস করে

mysql://USERNAME:[email protected]:3306/testdb. MySQL ইন্টারনেটে TCP/IP সংযোগের জন্য পোর্ট 3306 ব্যবহার করা হয়। যাইহোক, যদি ডাটাবেস সংযোগ শুধুমাত্র লোকালহোস্টের মধ্যে সীমাবদ্ধ থাকে, তাহলে গোপনীয় তথ্যগুলি অকেজো। সেই ক্ষেত্রে, ডাটাবেসগুলি নিম্নলিখিত কোড দ্বারা তালিকাভুক্ত করা যেতে পারে।

1' and SELECT distinct(db) FROM mysql.db — priv. একইভাবে, আক্রমণকারী ডাটাবেসকে আরও সংশোধন এবং ম্যানিপুলেট করা যেতে পারে। যাইহোক, এটি শুধুমাত্র তখনই সম্পন্ন করা যেতে পারে যদি ডাটাবেসটটি সিস্টেমে অ্যাডমিন সুবিধার সাথে চলমান থাকে।

2) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন: লগইন বাইপাস করা

ওয়ার্ডপ্রেস অতীতে লগইন বাইপাস দুর্বলতার শিকার হয়েছে। শুধুমাত্র একটি স্ট্রিং সংযোজন 'or 1=1- ‘, 'and 1=1-‘ ইত্যাদি দিয়ে অননুমোদিত অ্যাক্সেসের অনুমতি নেওয়া যেত । যেমনটি হয়েছিল CVE-2018-3810। ইস্যুটির কারণ ছিল ওটুরিয়া স্মার্ট গুগল কোড ইনসার্টার প্লাগইন । 3.5 এর আগের সংস্করণগুলো প্রভাবিত হয়েছিল । দুর্বলতাটি আক্রমণকারীদের নির্বিচারে কোড সন্নিবেশ করার অনুমতি দিয়ে দিতো । কোডটি জাভাস্ক্রিপ্ট বা এইচটিএমএল হতে পারে যা ওয়ার্ডপ্রেস সাইটের সমস্ত পৃষ্ঠায় দৃশ্যমান থাকে। যে প্যারামিটারটি দুর্বল ছিল তা হল sgcgoogleanalytic। তাছাড়া, smartgooglecode.php এর মধ্যে ফাংশন saveGoogleCode()ব্যবহারকারী অ্যাক্সেস পরীক্ষা করতে ব্যর্থ হয়েছে। তাই এটি নির্বিচারে ব্যবহারকারীকে কোড ইনজেক্ট করার অনুমতি দেয় । এছাড়াও, প্রস্তুত বিবৃতি দ্বারা ব্যবহার করা হয়নি smartgooglecode.php এর ফাংশন saveGoogleAdWords() । ব্যবহারকারীর ইনপুটও $_POST["oId"] স্যানিটাইজ করা হয়নি যাতে ক্ষতিকর SQL কোয়েরি চালানো যায় ।

curl -k -i --raw -X POST -d "action=saveadwords&delconf=1&oId[]=1 OR1=1--&ppccap[]=ex:mywplead&ppcpageid[]=1&ppccode[]=bb&nchkdel1=on" "http://localhost/wp-admin/options-general.php?page=smartcode" -H "Host:localhost" -H "Content-Type: application/x-www-form-urlencoded"

উদাহরণস্বরূপ, এই কোড এখানে, স্ট্রিং1 or 1=1-- অথেন্টিকেশন বাইপাস করতে সাহায্য করে। যাইহোক, এটি একটি উদাহরণ মাত্র। সুতরাং, অনেক সময় লগইন প্যানেলগুলো লগইন বাইপাস দুর্বলতায় ভুগতে পারে৷

3) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন: না জানা আক্রমণ

একটি ধারণা করা এসকিউএল ইনজেকশন বুলিয়ান প্রশ্ন (সত্য বা মিথ্যা) মূল্যায়ন করে। সুতরাং, এটি রিসপন্সের উপর ভিত্তি করে ডেটা অনুমান করে। এটি ডেটা পুনরুদ্ধার ধীর করে তোলে। অধিকন্তু, অল্প পরিমাণ ডেটার জন্য একাধিক অনুরোধের কারণে ডেটা পুনরুদ্ধার গোলমাল হয়ে যায়। অনেক সময় ধারণা করা ইনজেকশন সময় ভিত্তিক হতে পারে। উদাহরণস্বরূপ নীচের কোডটি দেখুন।

http://www.site.com/vulnerable.php?id=1' waitfor delay '00:00:10'--

এখানে, সার্ভার ফলাফল পাঠানোর আগে ১০ মিনিট অপেক্ষা করবে। সুতরাং, উদাহরণস্বরূপ বলা যায়, যদি টেবিলের প্রথম অক্ষর হয় ‘ডি‘, সার্ভার নিশ্চিত করার আগে ১০ সেকেন্ডের জন্য অপেক্ষা করবে। এটি আক্রমণগুলোকে যথেষ্ট ধীর করে তোলে। তবে এটি এখনও সংবেদনশীল তথ্য ফাঁস করে। যাইহোক, আক্রমণকারীরা প্রায়ই এর মাধ্যমে আউটপুট পায়। DNS Querires এই ধরনের আক্রমণের গতি বাড়তে থাকে।

সাম্প্রতিক ধারণা করা SQLi অনুসন্ধানের মাধ্যমে জানা যায় যে, ওয়ার্ডপ্রেস প্লাগইন গিফট ভাউচার 1.0.5. দুর্বলতা রয়েছে । যা template_id প্যারামিটারে এ পাওয়া যায় । এটিকে কাজে লাগানোর জন্য, আক্রমণকারী টেমপ্লেট_আইডি প্যারামিটারটিকে এভাবে ইনজেকশন দিয়ে থাকে।

www.yoursite.com/wp-admin/admin-ajax.php?action=wpgv_doajax_front_template&template_id=1 AND 4448=4448

উপরের কোড থেকে স্পষ্ট যে, এটি বুলিয়ান-ভিত্তিক ধারণা করা SQLi দ্বারা ভুগছে। আরিগাটো অটোরেসপন্ডার এবং নিউজলেটার v2.5. প্লাগইনে অনুরূপ সমস্যা পাওয়া গেছে ।যাইহোক, এই আক্রমণটি কাজে লাগানোর জন্য অ্যাডমিনের সুবিধা প্রয়োজন।

4) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন: কুকির সমস্যা ধরা পড়েছে

কখনও কখনও, কুকি প্যারামিটার SQL কমান্ডগুলি চালাতে পারে যা ওয়ার্ডপ্রেস SQL ইনজেকশন আক্রমণের দিকে নিয়ে যেতে পারে। যেমনটি হয়েছিল ওয়ার্ডপ্রেস প্লাগইন সার্ভে এবং পোল 1.5.7.3.। এটা এই মত কিছু কাজ করে।

ধাপ 1: উত্তর দেওয়ার জন্য পোল বা সার্ভে খোজা

ধাপ ২: Wp_sap এ একটি মান নির্ধারণ করে দেওয়া হয় এসব প্রশ্নের উত্তর দেওয়ার সময় ।

ধাপ 3: কুকি ম্যানেজার খুলুন এবং নিম্নলিখিত কোড যোগ করুন।

["1650149780')) OR 1=2 UNION ALL SELECT 1,2,3,4,5,6,7,8,9,@@version,11#"]. এখানে এটি লক্ষণীয় যে, স্টেটম্যান্টে সবসময় মিথ্যা মূল্যায়ন করা উচিত। যেহেতু অ্যাপ্লিকেশনটি প্রথম প্রশ্নের ফলাফলকে প্রতিফলিত করছে।

ধাপ 4: সুতরাং, এখন সোর্স কোড থেকে ওপেন করুন sss_params । এটি ডাটাবেস ভার্সন প্রদর্শন করবে। একইভাবে, এটি আরও ফলাফল পেতে ব্যবহার করা যেতে পারে। এইভাবে প্যারামিটারগুলির অনুপযুক্ত পরিচালনার ফলে একটি ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন আক্রমণ হতে পারে।

প্রতিদিন 30,000 ওয়েবসাইট হ্যাক হয়।

আপনার করনীয় কি?

খুব দেরি হওয়ার আগে ওয়েবসাইট সুরক্ষা ব্যবহার করে ম্যালওয়্যার এবং হ্যাকারদের থেকে আপনার ওয়েবসাইটকে সুরক্ষিত করুন৷

5) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন: স্বয়ংক্রিয় অপব্যবহার

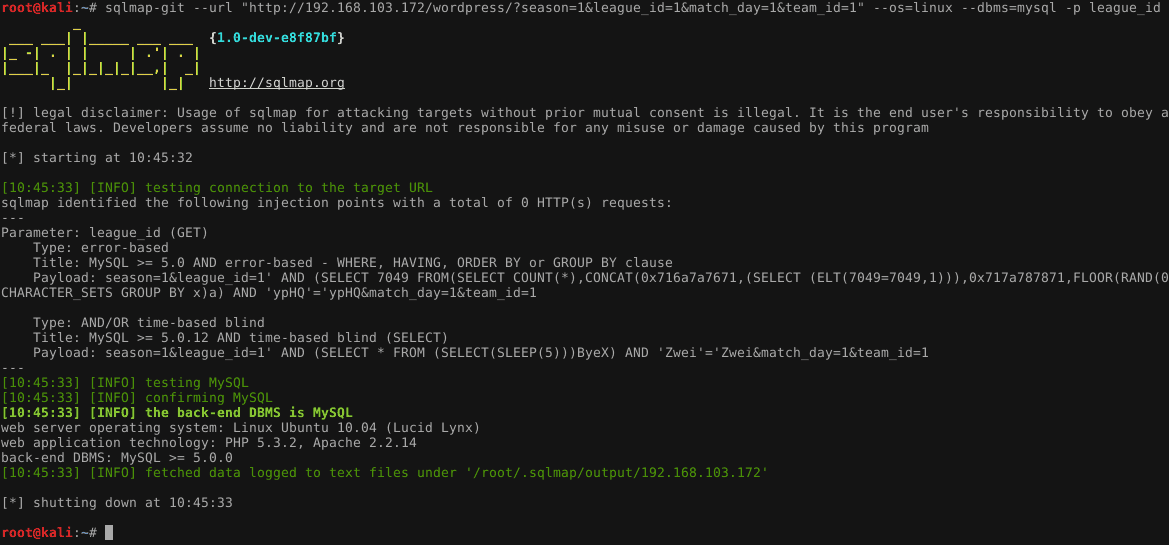

যখন অটোমেশন আসে তখন কিছুই বিট করে না Sqlmap কে । অপব্যবহার সহজ করতে এই টুল ডাটাবেসের সাথে সমন্বয় করা হয় । উপরোক্ত প্রদত্ত সমস্ত সমস্যা ঝামেলাহীনভাবে Sqlmap ব্যবহার করে করা যেতে পারে। যাইহোক, Sqlmap এর কিছু বিশেষ বৈশিষ্ট্য হল:

- একটি নির্দিষ্ট পরিসরের মধ্যে ডেটা পুনরুদ্ধার।

- DNS ক্যোয়ারির মাধ্যমে অন্ধ ইনজেকশনের আউটপুট।

- WAF আঙ্গুলের ছাপ।

- একাধিক ফায়ারওয়ালের সনাক্তকরণ এড়াতে কাস্টমাইজড ট্যাম্পার স্ক্রিপ্ট।

- বিভিন্ন বিপরীত শেল জন্য সমর্থন।

- মেটাসপ্লয়েট এর সঙ্গে ইন্টিগ্রেশন কাঠামো করা।

ছবিতে দেখা যাচ্ছে, দ্য leauge_id ওয়ার্ডপ্রেস সাইটের প্যারামিটার ব্যবহার করা হয়েছে। ব্যবহারকারীকে কেবল ন্যূনতম তথ্য যোগ করতে হবে এবং Sqlmap বাকি কাজগুলি করে নেয়। অধিকন্তু, থ্রেড বিকল্পটি সুস্পষ্টভাবে করা অনুরোধের সংখ্যা নিয়ন্ত্রণ করতে সেট করা যেতে পারে। এটির মাধ্যমে অনুরোধ রুট করার বিকল্পও দেয় TOR নেটওয়ার্ক। এটি ওয়েব অ্যাডমিনদের পক্ষে আক্রমণকারীর আসল আইপি নির্ধারণ করা কঠিন করে তোলে।

Sqlmap আপনার সাইটের বিরুদ্ধে চালানো হয়েছে কিনা তা নির্ধারণ করতে আপনার সাইটের লগগুলো দেখুন। সাধারণত আপনি প্যারামিটারের মাধ্যমে একাধিক SQL রিকোযেস্ট লক্ষ্য করবেন। এছাড়াও, একটি নতুন টুল এটলাস বের হয়েছে। এই টুলটি প্রতিটি সাইটের জন্য ট্যাম্পার স্ক্রিপ্ট কাস্টমাইজ করতে পারে। এইভাবে SQLi মারাত্মক ও ক্ষতিকারক করা যেতে পারে।

6) নিরাপদ কোডিং অনুশীলন

প্রায়ই, ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন দুর্বল কোডিং অনুশীলন এর ফলাফল হয়ে থাকে। সর্বদা wpdb->prepare ব্যবহার করুন ব্যবহারকারীর ইনপুট স্যানিটাইজ করতে।

$query = array_shift($args);$query = str_replace("'%s'", '%s', $query);$query = str_replace('"%s"', '%s', $query);$query = str_replace('%s', "'%s'", $query); // quote the stringsarray_walk($args, array(&$this, 'escape_by_ref'));return @vsprintf($query, $args);.

এই কোড স্নিপেটে, এখানে এই ফাংশনটি একটি অ-প্রস্তুত ক্যোয়ারী তৈরি করেছে। এটি মূলত ইনপুট স্যানিটাইজ করছে। তাই এটিকে প্রস্তুত বলা অনেক সময় বিভ্রান্তিকর হতে পারে। যাইহোক, সমস্ত ইনপুট ‘%s’ এর কারণে একটি স্ট্রিং হিসাবে বিবেচিত হয়। তাই, সবসময় wpdb->prepare ব্যবহার করুন নতুন ইনপুট প্যারামিটার তৈরি করার সময়। উদাহরণ স্বরূপ.

$wpdb->prepare( "SELECT * FROM {$wpdb->prefix}_votes WHERE post_id = %d AND username = %s", $post_id, $username );. এখানে %d একটি পূর্ণসংখ্যার জন্য একটি স্থানধারক। একইভাবে, %s একটি স্ট্রিং জন্য একটি স্থানধারক। এইভাবে এটি একটি ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন আক্রমণের সম্ভাবনা দূর করে। কারণ এটি অবশেষে একটি স্ট্রিং এবং পূর্ণসংখ্যা হিসাবে বিবেচিত হবে।

ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষার সিস্টেম

300+ পরীক্ষার প্যারামিটারসহ চূড়ান্ত ওয়ার্ডপ্রেস নিরাপত্তা চেকলিস্ট নিচে শেয়ার করা হল

1) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষা: ক্ষতি নিয়ন্ত্রণ

- ডাটাবেসের আ্যাডমিন ক্ষমতা নিষ্ক্রিয় করুন। এটি আক্রমণকারীর জন্য এটিকে শুধুমাত্র রিডএবেল করে তুলবে৷

- OS শেল পেতে আক্রমণকারী দ্বারা ব্যবহৃত UDF ফাইলগুলি পরিষ্কার করতে হবে।

- তারপর, এনক্রিপ্ট করা পাসওয়ার্ডগুলোকে শক্তিশালী মান দ্বারা পরিবর্তন করুন।

- পোর্ট 3306 চেক করুন। ইন্টারনেটে চালু থাকলে এটি ব্লক করুন।

2) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষা: ডেটাবেস ক্লিনআপ

ধাপ 1: show tables কমান্ড ব্যবহার করে আপনার সমস্ত টেবিল দেখুন ;. “Sqlmap” নামক টেবিল চেক করুন।

ধাপ ২: যদি উপস্থিত থাকে, তার মানে Sqlmap আপনার সাইটের বিরুদ্ধে ব্যবহার করা হয়েছে। ব্যবহার করে টেবিলটি মুছুন Drop table Sqlmap কমান্ড ব্যবহার করে;.

ধাপ 3: এখন, নিচের কোড ব্যবহার করে নতুন ব্যবহারকারীদের সন্ধান করুন।

Select * from users as u

AND u.created > UNIX_TIMESTAMP(STR_TO_DATE('Oct 15 2018', '%M %d %Y '));. অপরিচিত ব্যবহারকারী কখন তৈরি করা হয়েছিল তা দেখতে তারিখ স্ট্রিং ম্যানিপুলেট করুন।

ধাপ 4: নিম্নলিখিত কমান্ড ব্যবহার করে অপরিচিত ব্যবহারকারী মুছুন। DROP USER 'malicious'@'localhost';.

ধাপ5: আপনার পাসওয়ার্ড একটি সুরক্ষিত পাসওয়ার্ডে দিয়ে পরিবর্তন করুন। এটির জন্য নিম্নলিখিত কোডটি ব্যবহার করুন।

update users set pass = concat('ZZZ', sha(concat(pass, md5(rand())))); .

3) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষা: আপডেট

আপডেট নিরাপত্তা রুটিন একটি গুরুত্বপূর্ণ অংশ। একাধিক দুর্বলতা প্রতিদিন আবিষ্কৃত হয়। সুতরাং তাদের বিরুদ্ধে আপনার সর্বোত্তম প্রতিরক্ষা আপডেট থাকা। তাছাড়া, নামকরা প্লাগইন ব্যবহার করুন। নাল থিম ব্যবহার এড়িয়ে চলুন। মূল ফাইলগুলো সাথে আপনার প্লাগইনগুলোও আপডেট রাখুন!

4) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষা: ফায়ারওয়াল

একটি ফায়ারওয়াল ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন আক্রমণ সনাক্ত এবং ব্লক করতে পারে। কিছু দুর্দান্ত নিরাপত্তা সমাধান ইন্টারনেটে পাবেন। অ্যাস্ট্রা SQLi এবং 80+ অন্যান্য আক্রমণ থেকে আপনার সাইট রক্ষা করে। এই দুর্দান্ত সরঞ্জামটি আর্থিক এবং ব্যবহারকারী-বান্ধব। এটি আপনাকে প্রতিদিন SQLi আক্রমণ ব্লক করা সম্পর্কে ওয়ান-স্টপ তথ্য দিতে পারে। Astra ব্যবহার করুন এবং ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন আক্রমণকে বিদায় বলুন!

5) ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন সুরক্ষা: ওয়ার্ডপ্রেস সিকিউরিটি অডিট বা পেন্টেস্টিং

এসকিউএল ইনজেকশন বা SQLi হল ওয়ার্ডপ্রেস সাইটের বিরুদ্ধে দেখা সবচেয়ে সাধারণ আক্রমণগুলোর মধ্যে একটি। যখন একটি ওয়েবসাইট SQL ইনজেকশনের জন্য ঝুঁকিপূর্ণ হয়। তখন একজন আক্রমণকারী উক্ত ওয়েবসাইটের ইনপুট ক্ষেত্রগুলোকে ক্ষতিকারক কোড সন্নিবেশ করে SQL কমান্ডগুলো চালাতে পারে৷ এই ধরনের আক্রমণের ক্রমাগত বৃদ্ধির সাথে, ওয়ার্ডপ্রেস ওয়েবসাইটগুলোকে সুরক্ষিত রাখার জন্য নিরাপত্তা নিরীক্ষা অপরিহার্য হয়ে উঠেছে, এমনকি ওয়ার্ডপ্রেস নিরাপত্তা প্লাগইনগুলোও অতীতে উন্নত নিরাপত্তার প্রতিশ্রুতি দিয়ে আপস করা হয়েছে। একটি ওয়ার্ডপ্রেস ওয়েবসাইট সুরক্ষিত করার সর্বোত্তম উপায় হল নিয়মিত নিরাপত্তা অডিট করা যা SQLi আক্রমণ সহ সিমুলেটেড আক্রমণগুলো নিয়ে গঠিত যা নিশ্চিত করতে পারে যে কোনও সমস্যা বাকি নেই। এইভাবে, কোনও আক্রমণকারী এটি খুঁজে পাওয়ার আগে এবং এটি ব্যবহার করার আগে বিদ্যমান SQL ইনজেকশন দুর্বলতাগুলো সনাক্ত করতে পারে। .

Astra ওয়ার্ডপ্রেস আপনার ওয়েবসাইটের জন্য 80+ সক্রিয় পরীক্ষা, স্বয়ংক্রিয় এবং ম্যানুয়াল পরীক্ষার সঠিক মিশ্রণ সহ একটি ব্যাপক নিরাপত্তা নিরীক্ষা প্রদান করে।

আমাদের ইন্টেলিজেন্ট ফায়ারওয়াল এবং ম্যালওয়্যার স্ক্যানার দেখুন।

কর্মে

খারাপ বট, SQLi, RCE, XSS, CSRF, RFI/LFI এবং হাজার হাজার সাইবারট্যাক এবং হ্যাকিং প্রচেষ্টা বন্ধ করুন।

ট্যাগ: ওয়ার্ডপ্রেস আক্রমণ, ওয়ার্ডপ্রেস ফায়ারওয়াল, ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন