WordPress Plugin বিশ্বব্যাপী প্রায় 75 million ওয়েবসাইটকে শক্তিশালী করে এবং এটিকে সবচেয়ে অনুকূল CMS platform হিসাবে বিবেচনা করা হয়। অনলাইন বিজনেস পরিচালনার ক্ষেত্রে WordPress বেশিরভাগ Online retailer এবং নতুনদের দ্বারা ব্যাপকভাবে ব্যবহৃত হয়।

WordPress Plugin-গুলির আধিক্য আজ উপলব্ধ, যা WordPress-এর কাজের একটি সিংহভাগ বহন করে। ওয়ার্ডপ্রেস এত জনপ্রিয় হওয়ার একটি প্রধান কারণ Plugin-গুলি ওয়েবসাইটগুলিতে অতিরিক্ত কার্যকারিতা প্রদান করে।

সাইবার-অপরাধের ক্ষেত্রে জনপ্রিয়তার এই সীমাটি প্রায়ই ওয়ার্ডপ্রেস-কে সবচেয়ে লক্ষ্যযুক্ত CMS-গুলির মধ্যে একটি হিসাবে ধরা হয়। WordPress Plugin-গুলি দুর্বলতার জন্য প্রায়ই Plugin সম্বলিত Website-টিকে sensitive তথ্য ফাঁস এবং সার্ভার নিয়ন্ত্রণে একটি বড় বিপদে ফেলে। আপনার সাইটে যোগ করা প্রতিটি Plugin একটি নিরাপত্তা ঝুঁকি বাড়ায়, সেইজন্য সেগুলোর নিয়মিত আপডেট করা হয় কিনা তা মূল্যায়ন করা অপরিহার্য হয়ে ওঠে। WordPress Plugin-গুলির কিছু পরিচিত দুর্বলতা নীচে তালিকাভুক্ত করা হয়েছে যা অতীতে হাজার হাজার ওয়েবসাইটকে ঝুঁকির মধ্যে Render করেছিল৷

নভেম্বর ২০১৬ এ আবিষ্কৃত হয়েছে, Revolution Image Slider Plugin. এর Unpatch করা ভার্সন মূলত Revslider-এর পুরানো ভার্সন এবং প্রচুর সংখ্যক ওয়ার্ডপ্রেস ওয়েবসাইট দ্বারা ব্যবহৃত হয়েছিল।

এপ্রিল ২০১৬-এর পরিচিত The Panama Papers ফাঁস এই প্লাগইন সৌজন্যে ঘটেছিল। যার ফলে সেই সময়ের মধ্যে 2.6 TB-এর বেশি ডাটা এবং 11.5+ million নথিতে বিপুল পরিমাণ ব্যক্তিগত তথ্য ফাঁস হয়।

এই দুর্বলতা একজন আক্রমণকারীকে সার্ভার থেকে যেকোনো File download করতে এবং Database certificate চুরি করার অনুমতি দেয়। এইভাবে আক্রমণকারী ওয়েবসাইটটিকে সম্পূর্ণরূপে আপোষ করতে দেয়। এই ধরনের দুর্বলতাকে Local file inclusion (LFI) আক্রমণ হিসাবে মনোনীত করা হয়। যাতে একজন আক্রমণকারী সার্ভারে একটি Local file access Review এবং ডাউনলোড করতে সক্ষম হয়।

এছাড়াও check, 2018 সালে main WordPress plugin–গুলি কাজে লাগানো হয়েছে–

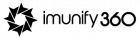

NextGen Gallery, WordPress CMS-এর সবচেয়ে জনপ্রিয় Gallery। এই Plugin-গুলির মধ্যে একটিকে হ্যাক-গুলির জন্য ঝুঁকিপূর্ণ হিসাবে বিবেচনা করা হয়েছিল যা Audience database থেকে Password data এবং গোপন Key-গুলি চুরি করতে দেয় ৷ 1 মিলিয়ন-এর বেশি ইন্সটেলেশনের সাথে, ত্রুটিটি একটি SQL injection bug আকারে থাকে, যা ক্ষতিকর ইনপুট-গুলিকে WordPress-এর তৈরি করা SQL query-তে ইঞ্জেকশন দেওয়ার অনুমতি দেয়। অধিকন্তু, কিছু শর্তের অধীনে আক্রমণকারী একটি সার্ভার-এর Backend database-এ কমান্ড দিতে পারে।

এই দুর্বলতার সাথে 2টি আক্রমণ পরিচিত ছিল:

- একজন WordPress site-এর মালিক তার site-এ NextGEN Basic tagcloud gallery options-টি সক্রিয় করে: এই বৈশিষ্ট্যটি site-এর মালিকদের Image gallery-গুলি প্রদর্শন করতে দেয় যা ব্যবহারকারীরা tag ব্যবহার করে navigate করতে পারে। ব্যবহারকারীরা ছবির মাধ্যমে navigate করার সময় site-এর URL পরিবর্তন করে ৷ যেহেতু URL parameter-এ একটি অনুপযুক্ত Input sanitization রয়েছে তাই আক্রমণকারী link parameters-গুলি সংশোধন করতে পারে এবং SQL query-গুলি সন্নিবেশ করতে পারে। যা Plugin দ্বারা কার্যকর করা হবে এবং তখন ত্রুটিযুক্ত URL load হবে৷

- যখন Website-এর মালিকরা Blog post জমা দেওয়ার জন্য তাদের site খোলে: এই ক্ষেত্রে, আক্রমণকারী ক্ষতিকর NextGEN Gallery code-গুলি সন্নিবেশ করতে পারে কারণ তারা site-এ একাউন্ট তৈরি করতে এবং পর্যালোচনার জন্য একটি Blog post/Article জমা দিতে সক্ষম হয়৷ আক্রমণকারীর দক্ষতার উপর নির্ভর করে ক্ষতিকর কোডকে অভ্যন্তরীণ Database access এবং ব্যক্তিগত তথ্য হারানোর অনুমতি দেবে।

যাইহোক, Nextgen Gallery Edition 2.1.79-এ দুর্বলতা সংশোধন করা হয়েছে।

২০১৬ সালে, Neosense Business template-এ একটি ত্রুটি আবিষ্কৃত হয়েছিল যার ফলে একজন আক্রমণকারী এই theme-এ চলমান site-গুলিতে ক্ষতিকর File Upload করতে পারে ৷ এইভাবে একজন আক্রমণকারী শুধুমাত্র Karl ব্যবহার করে একটি File Upload করে ব্যবহারকারীর অনুমতি ছাড়াই site-এর নিয়ন্ত্রণ পেতে পারে এবং সেই URL ব্যবহার করে এটি চালাতে পারে।

DynamicPress, WordPress theme প্রকাশক Open source code “qquploader”, একটি Ajax-ভিত্তিক ফাইল আপলোডার ব্যবহার করার জন্য এই দুর্বলতাকে যোগ করে যা কোনো নিরাপত্তা ছাড়াই প্রয়োগ করা হয়েছে। এটিকে কাজে লাগিয়ে, একজন আক্রমণকারী site-এর Download directory-তে extension .php বা .phtml সহ একটি ক্ষতিকর PHP Script uoload করতে পারে এবং uoload directory-তে এক্সেস পেতে পারে।

দুর্বলতা অবশ্য পরবর্তী Version Neosense v 1.8 এ সংশোধন করা হয়েছে

FancyBox, Image, HTML Content এবং Multimedia প্রদর্শনের জন্য হাজার হাজার ওয়েবসাইট দ্বারা ব্যবহৃত সবচেয়ে জনপ্রিয় WordPress Plugin। একটি দুর্বলতা আবিষ্কৃত হওয়ার পরে এটিকে ত্রুটিপূর্ণ বলে মনে করা হয়েছিল। দুর্বলতার কারণে আক্রমণকারীদের একটি ক্ষতিকর iframe বা কোনো Random script/content ঝুঁকিপূর্ণ ওয়েবসাইটগুলিতে ইঞ্জেকট করার অনুমতি দেয় যা ব্যবহারকারীদের একটি ‘203koko’ website-এ নিয়ে যায়।

ওয়ার্ডপ্রেস দিয়ে চলা প্রায় 70 million Website-এর মধ্যে প্রায় অর্ধেক এই প্লাগইন-টি ব্যবহার করে । যাইহোক, এই ত্রুটি সারানোর পরপরই প্লাগইন-টির দুটি ভার্সন প্রকাশ করা হয়।

TimThumb নামে একটি WordPress Image resizing library অসংখ্য WordPress plugin-কে ক্ষতিকর আক্রমণের ঝুঁকিতে ফেলেছে। এই সমস্যার কারণে ঝুঁকিপূর্ণ plugin-গুলির মধ্যে রয়েছে TimThumb, WordThumb, WordPress Gallery plugin এবং IGIT Post Slider.

এই দুর্বলতা একজন আক্রমণকারীকে ওয়েবসাইট-এ একটি PHP code চালানোর অনুমতি দেয়। একবার সম্পূর্ণ হয়ে গেলে, আক্রমণকারী যেকোন উপায়ে ওয়েবসাইটকে Compromise করতে পারে।

আপনার সার্ভার-এ যেকোন ফাইল তৈরি, মুছতে এবং সংশোধন করতে হ্যাকারদের ব্যবহার করা কমান্ড-এর উদাহরণ নিচেঃ

http://vulnerablesite.com/wp-content/plugins/pluginX/timthumb.php?webshot=1&src=http://vulnerablesite.com/$(rm$IFS/tmp/a.txt)

http://vulnerablesite.com/wp-content/plugins/pluginX/timthumb.php?webshot=1&src=http://vulnerablesite.com/$(touch$IFS/tmp/a.txt)

10,000 টিরও বেশি website WP Mobile detector নামে একটি ওWordPress Plug-in ব্যবহার করে, যেটিতে একটি ত্রুটি রয়েছে।

resize.php script নামে একটি স্ক্রিপ্ট ব্যবহার করে দুর্বলতা কাজে লাগানো যেতে পারে যা দূরবর্তী আক্রমণকারীদের ওয়েব সার্ভারে ফাইল আপলোড করতে সক্ষম করে। এই ফাইলগুলি Backdoor script হিসাবে কাজ করতে পারে, যা web shell নামেও পরিচিত। এইভাবে সার্ভারে একটি Backdoor access এবং Valid পেইজগুলিতে কোড-এর ক্ষতিকর injection করার ক্ষমতা প্রদান করে।

এসম্পর্কে আরো জানতে ,আমাদের পরিদর্শন করুন –WordPress security guide.